Datenleck entlarvt US-Spionagesoftware-Hersteller hinter Windows-, Mac-, Android- und Chromebook-Malware

Ein wenig bekannter Spionagesoftware-Hersteller mit Sitz in Minnesota wurde gehackt, so TechCrunch erfuhr, wobei Tausende von Geräten auf der ganzen Welt unter seiner heimlichen Fernüberwachung enthüllt wurden.

Eine Person, die über das Datenleck informiert ist, stellte TechCrunch eine Cache-Dateien zur Verfügung, die von den Servern des Unternehmens genommen wurden und detaillierte Geräteaktivitätsprotokolle von den Telefonen, Tablets und Computern enthalten, die von Spytech überwacht werden, wobei einige der Dateien bis Anfang Juni datiert sind.

TechCrunch verifizierte die Daten teilweise als authentisch, indem einige der exfiltrierten Geräteaktivitätsprotokolle analysiert wurden, die den Geschäftsführer des Unternehmens betrafen, der die Spionagesoftware auf einem seiner eigenen Geräte installiert hatte.

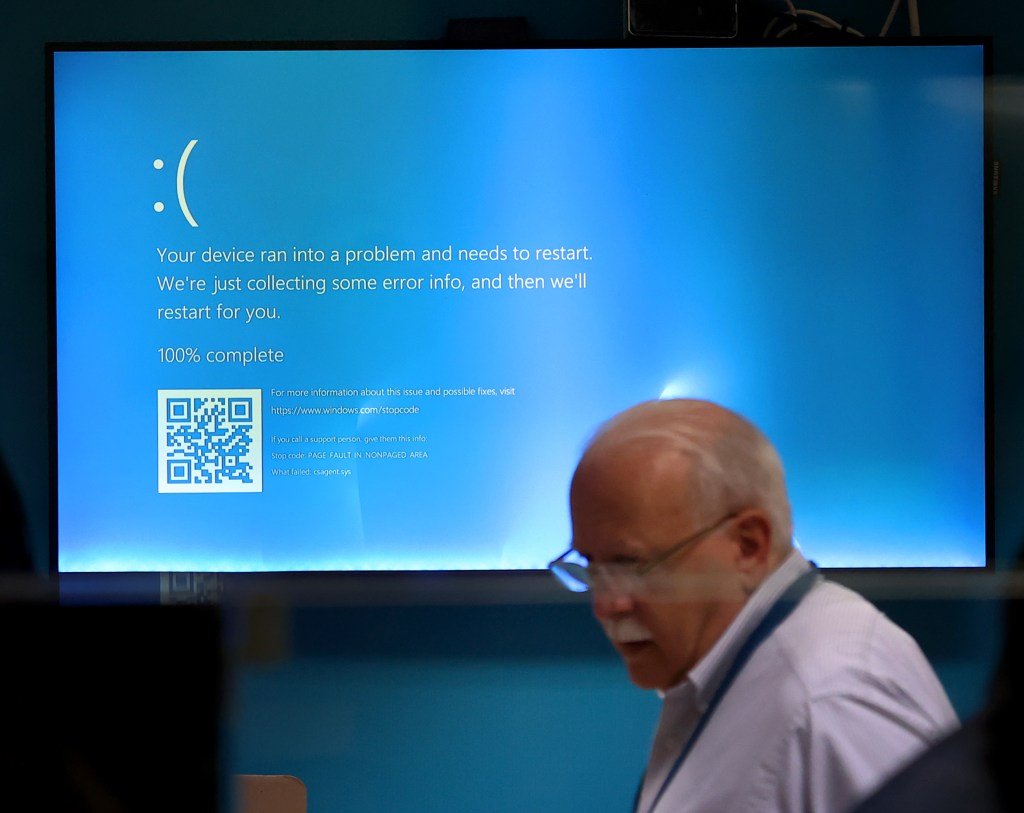

Die Daten zeigen, dass die Spionagesoftware von Spytech - Realtime-Spy und SpyAgent, unter anderem - seit den frühesten geleakten Aufzeichnungen von 2013 verwendet wurde, um mehr als 10.000 Geräte zu kompromittieren, einschließlich Android-Geräten, Chromebooks, Macs und Windows-PCs weltweit.

Spytech ist der neueste Spionagesoftware-Hersteller, der in den letzten Jahren selbst kompromittiert wurde, und der vierte Spionagesoftware-Hersteller, von dem bekannt ist, dass er allein in diesem Jahr gehackt wurde, laut TechCrunch's laufender Zählung.

Auf Anfrage sagte der Geschäftsführer von Spytech, Nathan Polencheck, in einer E-Mail an TechCrunch: 'Das ist das erste Mal, dass ich von dem Datenleck gehört habe und Ich habe die Daten, die Sie gesehen haben, nicht gesehen, also kann ich im Moment eigentlich nur sagen, dass ich alles untersuche und die entsprechenden Maßnahmen ergreifen werde.'

Spytech ist ein Hersteller von Remote-Zugriffs-Apps, die oft als 'Stalkerware' bezeichnet werden und unter dem Vorwand verkauft werden, Eltern zu ermöglichen, die Aktivitäten ihrer Kinder zu überwachen, aber auch für das Ausspionieren der Geräte von Ehepartnern und Lebenspartnern vermarktet werden. Die Website von Spytech wirbt offen für seine Produkte zur Ehepartnerüberwachung und verspricht, 'Verdächtiges Verhalten Ihres Ehepartners im Auge zu behalten'.

Während die Überwachung der Aktivitäten von Kindern oder Mitarbeitern nicht illegal ist, ist das Überwachen eines Geräts ohne die Zustimmung des Besitzers rechtswidrig, und Anbieter von Spionagesoftware und deren Kunden wurden sowohl für den Verkauf als auch für die Verwendung von Spionagesoftware strafrechtlich verfolgt.

Stalkerware-Apps werden in der Regel von jemandem mit physischem Zugriff auf das Gerät einer Person platziert, oft mit Kenntnis ihres Passcodes. Aufgrund ihrer Natur können diese Apps im Verborgenen bleiben und sind schwer zu erkennen und zu entfernen. Sobald die Spionagesoftware installiert ist, sendet sie Tastenanschläge und Bildschirmtipps, Verlauf der Webaktivität, Gerätenutzungsaktivität und, im Falle von Android-Geräten, genaue Standortdaten an ein Dashboard, das von der Person gesteuert wird, die die App platziert hat.

Die durchgesickerten Daten, die von TechCrunch eingesehen wurden, enthalten Protokolle aller Geräte unter der Kontrolle von Spytech, einschließlich Aufzeichnungen der Aktivität jedes Geräts. Die meisten von der Spionagesoftware kompromittierten Geräte sind Windows-PCs und in geringerem Maße Android-Geräte, Macs und Chromebooks.

Die von uns gesehenen Geräteaktivitätsprotokolle waren nicht verschlüsselt.

TechCrunch analysierte die Standortdaten, die aus den hunderten kompromittierten Android-Telefonen abgeleitet wurden, und plotzte die Koordinaten in einem Offline-Kartenwerkzeug, um die Privatsphäre der Opfer zu wahren. Die Standortdaten geben einen gewissen, wenn auch nicht vollständigen, Überblick darüber, wo sich zumindest ein Teil der Opfer von Spytech befindet.

Unsere Analyse der ausschließlich mobilen Daten zeigt, dass Spytech signifikante Cluster von überwachten Geräten in Europa und den Vereinigten Staaten sowie lokalisierte Geräte in Afrika, Asien und Australien und dem Nahen Osten hat.

Einer der Einträge, die mit Polenchecks Administratorkonto verbunden sind, enthält die genaue Geolokalisierung seines Hauses in Red Wing, Minnesota.

Obwohl die Daten eine Fülle von sensiblen Daten und persönlichen Informationen enthalten, die von den Geräten von Personen erhalten wurden - von denen einige keine Ahnung haben werden, dass ihre Geräte überwacht werden - enthalten die Daten nicht genügend identifizierbare Informationen über jedes kompromittierte Gerät, um die Opfer des Lecks zu benachrichtigen.

Auf die Frage von TechCrunch antwortete der CEO von Spytech nicht darauf, ob das Unternehmen seine Kunden, die Personen, deren Geräte überwacht wurden, oder die staatlichen Behörden der USA, wie es die gesetzlichen Bestimmungen zur Benachrichtigung bei Datenleck erfordern würden, benachrichtigen will.

Ein Sprecher des Generalstaatsanwalts von Minnesota reagierte nicht auf eine Anfrage um Stellungnahme.

Spytech datiert mindestens bis 1998 zurück. Das Unternehmen operierte weitgehend unter dem Radar, bis 2009, als ein Mann aus Ohio verurteilt wurde, der die Spionagesoftware von Spytech benutzte, um die Computersysteme eines nahegelegenen Kinderkrankenhauses zu infizieren und das E-Mail-Konto seiner Ex-Partnerin angriff, die dort arbeitete.

Örtliche Nachrichtenmedien berichteten damals, und TechCrunch bestätigte aus Gerichtsakten, dass die Spionagesoftware die Systeme des Kinderkrankenhauses infizierte, sobald seine Ex-Partnerin die angehängte Spionagesoftware öffnete, die laut Anklage sensible Gesundheitsinformationen sammelte. Die Person, die die Spionagesoftware gesendet hatte, bekannte sich schuldig, die illegale Abhörung elektronischer Kommunikationen begangen zu haben.

Spytech ist der zweite in den USA ansässige Spionagesoftware-Hersteller der letzten Monate, der ein Datenleck erlebt hat. Im Mai wurde pcTattletale aus Michigan gehackt und seine Website verunstaltet, woraufhin das Unternehmen geschlossen wurde und seine Datenbanken mit Gerätedaten der Opfer gelöscht wurden, anstatt die betroffenen Personen zu benachrichtigen.

Der Dienst für Datenleckbenachrichtigung Have I Been Pwned erhielt später eine Kopie der durchgesickerten Daten und listete 138.000 Kunden, die sich für den Service angemeldet hatten.

Wenn Sie oder jemand, den Sie kennen, Hilfe benötigt, bietet die National Domestic Violence Hotline (1-800-799-7233) rund um die Uhr kostenlose, vertrauliche Unterstützung für Opfer häuslicher Gewalt und Gewalttätigkeit. Im Notfall wählen Sie die 911. Die Coalition Against Stalkerware bietet Ressourcen, wenn Sie glauben, dass Ihr Telefon von Spionagesoftware kompromittiert wurde.